Si Microsoft decide sacar un parche fuera de ciclo

para solventar una vulnerabilidad en cuestión de horas, será porque es

grave, ¿no?. Así que, si utilizas Windows Defender como antivirus /

antimalware deberías seguir leyendo y actualizar desde la versión 13704

lo antes posible.

Se ha descubierto una vulnerabilidad -ha sido el equipo de seguridad de Google- en el motor de protección antimalware de Microsoft, por lo que se ha publicado un parche urgente. Dicha vulnerabilidad permitiría ejecución de código remoto si el antivirus analiza un archivo especialmente modificado.

Según apunta el Google Project Zero, se trataría de la “peor vulnerabilidad que permita ejecución remota de código en los últimos tiempos”.

Dado que mpengine descomprimirá a su antojo los archivos anidados y además soporta una cantidad enorme de archivos, no existe una forma sencilla de identificar un exploit a nivel de red.

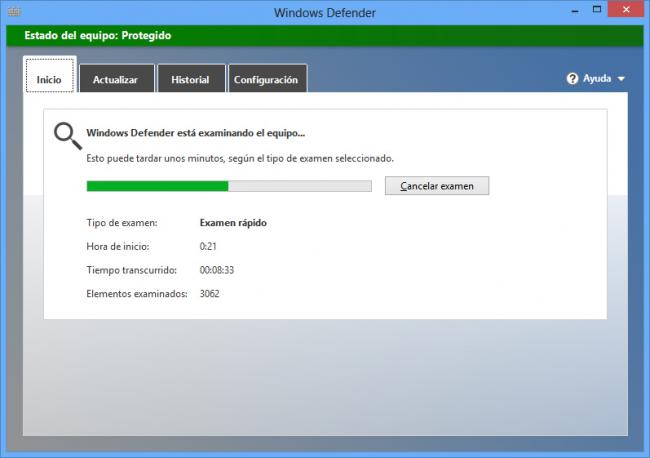

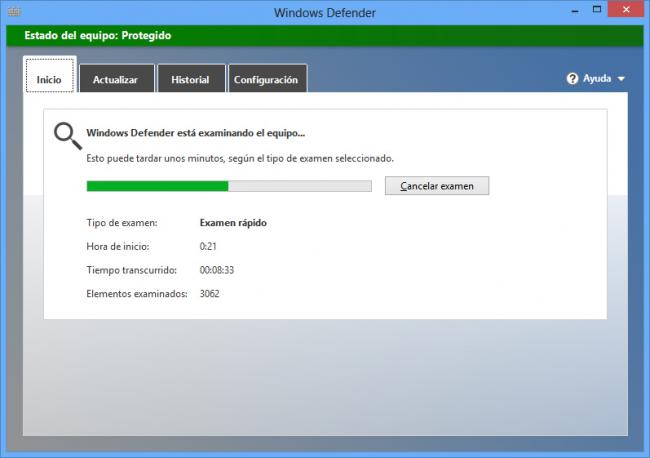

De todas formas, la solución es sencilla: actualizar Windows Defender si comprobamos que su versión es anterior a la 13704. Basta con abrir el programa desde el menú configuración > Seguridad > Windows Defender.

_____________________________________________________

Tomado de: https://protegermipc.net/2017/05/10/vulnerabilidad-windows-defender/

Se Respetan Derechos de Autor

Se ha descubierto una vulnerabilidad -ha sido el equipo de seguridad de Google- en el motor de protección antimalware de Microsoft, por lo que se ha publicado un parche urgente. Dicha vulnerabilidad permitiría ejecución de código remoto si el antivirus analiza un archivo especialmente modificado.

Vulnerabilidad en Windows Defender

Me explico: el antivirus Windows Defender realiza, como tantos otros, escaneos de malware de forma silenciosa en segundo plano, cuando el equipo está en reposo. Dado el problema de seguridad descubierto, un archivo modificado para aprovechar esta debilidad podría poner el equipo en manos ajenas, tan pronto el escaner “abra” parte del contenido del mismo para analizarlo.Problema en el motor antimalwareDicho archivo podría llegar de múltiples formas, tanto desde un enlace en el navegador como desde el email o aplicaciones de mensajería.

Según apunta el Google Project Zero, se trataría de la “peor vulnerabilidad que permita ejecución remota de código en los últimos tiempos”.

Según se describe en el informe elaborado por Google, antes de utilizar Javascript el motor de Windows Defender -mpengine- usa mecanismos heurísticos para saber si necesita analizarlo. Uno de estos indicadores heurísticos estima la entropía del archivo antes de usar Javascript, pero hemos descubierto que añadiendo algunos comentarios complejos es suficiente para desencadenarlo.En una prueba de concepto adjunta se advierte de que esta funciona de forma inmediata, pero también de que bloqueará inmediatamente el motor de Windows Defender, pudiendo además desestabilizar el equipo.

Dado que mpengine descomprimirá a su antojo los archivos anidados y además soporta una cantidad enorme de archivos, no existe una forma sencilla de identificar un exploit a nivel de red.

Actualización y remediación

Según apuntan desde Project Zero, en Windows 10 se puede añadir una excepción para la unidad C:\ y sería suficiente para detener el análisis involuntario de este tipo de objetos, pudiendo igualmente ser lanzados los escaneos a petición.De todas formas, la solución es sencilla: actualizar Windows Defender si comprobamos que su versión es anterior a la 13704. Basta con abrir el programa desde el menú configuración > Seguridad > Windows Defender.

_____________________________________________________

Tomado de: https://protegermipc.net/2017/05/10/vulnerabilidad-windows-defender/

Se Respetan Derechos de Autor