*Al pie de página encontrará las fuentes originales de esta nota.

¿Qué esperarías encontrar en los equipos que pertenecen a grupos terroristas? ¿Material súper cifrado? ¿contraseñas especiales? La Agencia Central de Inteligencia (CIA) hizo públicos el pasado 1 de noviembre de 2017 materiales adicionales recuperados durante la redada del 2 de mayo de 2011 en el complejo de Bin Laden en Abbottabad, Pakistán. Ya hemos visto noticias sobre el tipo de material que alojaban (en concreto, pornografía, juegos...) pero nosotros nos centraremos en los aspectos de seguridad de los 360 GB comprimidos. Por ejemplo, contraseñas, proxies, infecciones, o algún software especial.

Horas después de hacer pública la información en bruto de los discos duros de, al menos, tres equipos encontrados allí, la CIA eliminó el contenido debido a "problemas técnicos". Ocho días más tarde volvieron a publicar la información pero, en esta ocasión, todos los documentos Office se convirtieron a PDF y los archivos EXE fueron "desactivados", eliminando sus cabeceras por "razones de seguridad".

El extraño movimiento de la CIA

¿Se arrepintieron en menos de 24 horas y por eso publicaron una versión modificada? No lo sabemos, pero lo que sí sucedió es que, al volver a publicar todo, agregaron sus propios metadatos. Por ejemplo, ahora sabemos que utilizaron LibreOffice 5.2 (no es la última versión y presenta algunos problemas de seguridad) para convertir documentos de Office a PDF y LibreOffice 5.0 para convertir RTF. ¿LibreOffice tiene una herramienta para convertir a PDF algunos miles de archivos? Sí, la hay. Probablemente usaronlowrite, que es capaz de convertir archivos a PDF desde línea de comandos.

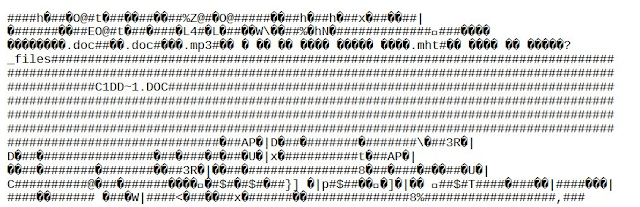

Por alguna razón, la CIA no convirtió correctamente todos los archivos .DOCX a PDF. Aquí hay un ejemplo del contenido de algunos de los ficheros.

Estos archivos fueron incautados hace cinco años. Pero, ¿por qué tanta prisa? Ni siquiera comprobaron que los archivos se hubieran convertido correctamente antes de volver a publicarlos. En cualquier caso, según informan, durante la segunda versión eliminaron algún "malware". En concreto 815 muestras diferentes. De esas 815 muestras de "malware", verificamos contra Virustotal y obtuvimos el siguiente resultado:

Si bien esta es la excepción (porque el archivo no parece malware si se analiza más a fondo). En realidad, hay muchos otros documentos que parecen no estar infectados de ninguna manera o que supongan un riesgo. Sin embargo, por algún motivo, han sido eliminados por ser clasificados específicamente como "malware" o peligrosos, aunque no parezca que lo sean. ¿Por qué eliminarlos entonces?

Analizando la memoria (aunque los equipos estuvieran apagados)

Hemos podido analizar la primera publicación en donde (intencionalmente o no), había archivos críticos del sistema como pagefil.sys, hiberfil.sys, registros y montones de gigas de información interesante que podían analizarse más allá de los metadatos. Al margen del tratamiento de datos publicados de nuevo por la propia CIA, una vez que tuvimos todo el material original, la primera acción "no obvia" fue analizar los pagefile.sys y los hiberfil.sys. Estos archivos son especialmente interesantes porque, literalmente, podemos encontrar cualquier cosa en ellos. En concreto, un fichero hiberfil.sys en Windows es un volcado de la memoria en sí y el pagefile.sys es el archivo de "swap", por lo que habrá trozos de "recuerdos" en memoria de diferentes procesos donde se pueden encontrar direcciones URL, contraseñas... Encontramos dos archivos hiberfil.sys y siete pagefile.sys de, al menos, tres equipos.

Lo primero a lo que nos dirigimos fue a las direcciones URL. Los vídeos siempre son interesantes.Principalmente, vídeos para niños. También encontramos sus proxies preferidos para navegar de "incógnito", como http://tproxy.guardster.com. De estas direcciones se pueden deducir las URL que estarían visitando. Foros principalmente islámicos.

Pero además se han detectado algunos IOC como evidencia de malware en memoria. Por ejemplo: 20080311cPxl31 (que nos lleva a un downloader de Flash, popular durante 2011), http://jL.chura.pl/rc/, http://218.25.11.147/download (un distribuidor de malware chino bastante anticuado, o eso parece),http://59.106.145.58 (relacionado con MS08-067), http://85.17.138.60/traf/fgaX, 29x67629n689 (no es un string muy común...). Estas son algunas muestras de las cadenas encontradas en memoria.

Dos de ellos son especialmente interesantes. La cadena ftp://ggss:xsw2xsw2@ que se encuentra en uno de los pagefile.sys, que obviamente es un nombre de usuario y contraseña de un FTP, pertenece a esta muestra 4742ae6404fa227623192998e79f1bc6 que no parece malware popular. En ella hay algo que nos llama la atención: si la redada tuvo lugar en mayo de 2011, ¿por qué esta muestra se vio por primera vez en VirusTotal en 2015? ¿No estuvo en ninguna base de datos durante cuatro años? ¿Solo en un equipo en Abbottabad? Algo posible es que se trate de un malware genérico que cree su propio usuario y contraseña según la víctima, pero no parece el caso.

Además de estro, hay otras referencias a malware en los pagefile.sys o hiberfil.sys. Este, en concreto, se ve especialmente interesante.

Siempre existe la posibilidad de que estos fragmentos de información en memoria no indiquen un compromiso, como por ejemplo que el usuario buscaba información sobre ese malware, firmas de AV... pero a partir del fragmento en sí, creemos que ese equipo estaba infectado. El fragmento "password sender trojan by:spyder" es realmente una pieza antigua de malware de al menos el año 2000.

Por lo tanto, aparte de los 815 posibles archivos de malware etiquetados como tales por la CIA, algunas evidencias encontradas en memoria vinculadas a otras muestras de malware (además de las evidencias que mostraremos en la siguiente entrega) nos hacen pensar que esos equipos estaban completamente infectados.

Por cierto, el antivirus que mantenían instalados todos era una versión pirateada de ESET32, puesto que ejecutaban el servicio. Aunque algunos sistemas parecen contener archivos pertenecientes a AVG e incluso se han identificado algunas claves de software de Kasperksy pirateado.

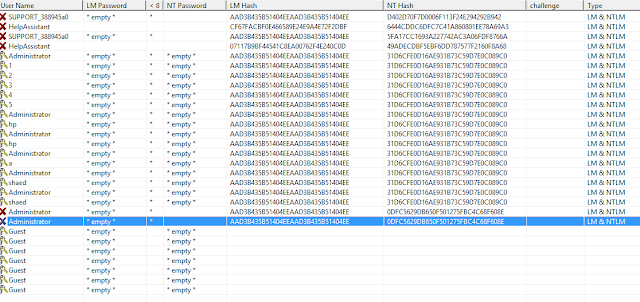

Pero, aparte de eso, los ficheros hiberfil.sys son interesantes por otra razón. El proceso LSASS, si se trata de la manera correcta, se puede "montar" a partir del hiberfil.sys y verificar las credenciales. Eso es lo que hemos hecho. Intentar dar con las contraseñas de los usuarios registrados justo cuando se creó el archivo. Hemos probado con el hiberfil.sys de SHAED-PC, uno de los equipos de las instalaciones de Bin Laden.

Utilizando herramientas de depuración para Windows (WinDbg), Windows Memory toolkit Free Edition y Mimikatz, para encontrar contraseñas de Windows. El proceso consiste en convertir el hiberfil.sys en un formato que WindDbg entiende, encontrar el proceso LSASS, ejecutar mimikatz. El resultado fue que no había contraseñas.

NTLM y LM son claramente nulos, por lo que podemos deducir que las contraseñas estaban en blanco.Estos ficheros contienen mucha más información, esto parece solo una pincelada de todo lo que se podría encontrar.

En la siguiente entrada de blog profundizaremos en los archivos de registro, las contraseñas utilizadas para la comunicación, qué programas se ejecutan cuando los equipos se inician...Y otras revelaciones interesantes.

Horas después de hacer pública la información en bruto de los discos duros de, al menos, tres equipos encontrados allí, la CIA eliminó el contenido debido a "problemas técnicos". Ocho días más tarde volvieron a publicar la información pero, en esta ocasión, todos los documentos Office se convirtieron a PDF y los archivos EXE fueron "desactivados", eliminando sus cabeceras por "razones de seguridad".

El extraño movimiento de la CIA

¿Se arrepintieron en menos de 24 horas y por eso publicaron una versión modificada? No lo sabemos, pero lo que sí sucedió es que, al volver a publicar todo, agregaron sus propios metadatos. Por ejemplo, ahora sabemos que utilizaron LibreOffice 5.2 (no es la última versión y presenta algunos problemas de seguridad) para convertir documentos de Office a PDF y LibreOffice 5.0 para convertir RTF. ¿LibreOffice tiene una herramienta para convertir a PDF algunos miles de archivos? Sí, la hay. Probablemente usaronlowrite, que es capaz de convertir archivos a PDF desde línea de comandos.

|

| Usamos nuestro https://metashieldclean-up.elevenpaths.com para analizar los datos |

|

| Datos un poco mezclados a la hora de convertir un PDF |

- No encontrados: 524

- Encontrados con 0 positivos: 146

- Encontrados con algún positivo: 145

Si bien esta es la excepción (porque el archivo no parece malware si se analiza más a fondo). En realidad, hay muchos otros documentos que parecen no estar infectados de ninguna manera o que supongan un riesgo. Sin embargo, por algún motivo, han sido eliminados por ser clasificados específicamente como "malware" o peligrosos, aunque no parezca que lo sean. ¿Por qué eliminarlos entonces?

|

| Como vemos, algunos ficheros incluso .log (solo texto) han sido marcados como malware por la CIA |

Analizando la memoria (aunque los equipos estuvieran apagados)

Hemos podido analizar la primera publicación en donde (intencionalmente o no), había archivos críticos del sistema como pagefil.sys, hiberfil.sys, registros y montones de gigas de información interesante que podían analizarse más allá de los metadatos. Al margen del tratamiento de datos publicados de nuevo por la propia CIA, una vez que tuvimos todo el material original, la primera acción "no obvia" fue analizar los pagefile.sys y los hiberfil.sys. Estos archivos son especialmente interesantes porque, literalmente, podemos encontrar cualquier cosa en ellos. En concreto, un fichero hiberfil.sys en Windows es un volcado de la memoria en sí y el pagefile.sys es el archivo de "swap", por lo que habrá trozos de "recuerdos" en memoria de diferentes procesos donde se pueden encontrar direcciones URL, contraseñas... Encontramos dos archivos hiberfil.sys y siete pagefile.sys de, al menos, tres equipos.

Lo primero a lo que nos dirigimos fue a las direcciones URL. Los vídeos siempre son interesantes.Principalmente, vídeos para niños. También encontramos sus proxies preferidos para navegar de "incógnito", como http://tproxy.guardster.com. De estas direcciones se pueden deducir las URL que estarían visitando. Foros principalmente islámicos.

Pero además se han detectado algunos IOC como evidencia de malware en memoria. Por ejemplo: 20080311cPxl31 (que nos lleva a un downloader de Flash, popular durante 2011), http://jL.chura.pl/rc/, http://218.25.11.147/download (un distribuidor de malware chino bastante anticuado, o eso parece),http://59.106.145.58 (relacionado con MS08-067), http://85.17.138.60/traf/fgaX, 29x67629n689 (no es un string muy común...). Estas son algunas muestras de las cadenas encontradas en memoria.

Dos de ellos son especialmente interesantes. La cadena ftp://ggss:xsw2xsw2@ que se encuentra en uno de los pagefile.sys, que obviamente es un nombre de usuario y contraseña de un FTP, pertenece a esta muestra 4742ae6404fa227623192998e79f1bc6 que no parece malware popular. En ella hay algo que nos llama la atención: si la redada tuvo lugar en mayo de 2011, ¿por qué esta muestra se vio por primera vez en VirusTotal en 2015? ¿No estuvo en ninguna base de datos durante cuatro años? ¿Solo en un equipo en Abbottabad? Algo posible es que se trate de un malware genérico que cree su propio usuario y contraseña según la víctima, pero no parece el caso.

Además de estro, hay otras referencias a malware en los pagefile.sys o hiberfil.sys. Este, en concreto, se ve especialmente interesante.

|

| Algunos trozos de memoria |

|

| Un viejo fichero PDF creado por SANS que hace referencia a este keylogger |

Por lo tanto, aparte de los 815 posibles archivos de malware etiquetados como tales por la CIA, algunas evidencias encontradas en memoria vinculadas a otras muestras de malware (además de las evidencias que mostraremos en la siguiente entrega) nos hacen pensar que esos equipos estaban completamente infectados.

Por cierto, el antivirus que mantenían instalados todos era una versión pirateada de ESET32, puesto que ejecutaban el servicio. Aunque algunos sistemas parecen contener archivos pertenecientes a AVG e incluso se han identificado algunas claves de software de Kasperksy pirateado.

Pero, aparte de eso, los ficheros hiberfil.sys son interesantes por otra razón. El proceso LSASS, si se trata de la manera correcta, se puede "montar" a partir del hiberfil.sys y verificar las credenciales. Eso es lo que hemos hecho. Intentar dar con las contraseñas de los usuarios registrados justo cuando se creó el archivo. Hemos probado con el hiberfil.sys de SHAED-PC, uno de los equipos de las instalaciones de Bin Laden.

Utilizando herramientas de depuración para Windows (WinDbg), Windows Memory toolkit Free Edition y Mimikatz, para encontrar contraseñas de Windows. El proceso consiste en convertir el hiberfil.sys en un formato que WindDbg entiende, encontrar el proceso LSASS, ejecutar mimikatz. El resultado fue que no había contraseñas.

|

| Sacando las contraseñas del fichero hiberfil.sys |

NTLM y LM son claramente nulos, por lo que podemos deducir que las contraseñas estaban en blanco.Estos ficheros contienen mucha más información, esto parece solo una pincelada de todo lo que se podría encontrar.

En la siguiente entrada de blog profundizaremos en los archivos de registro, las contraseñas utilizadas para la comunicación, qué programas se ejecutan cuando los equipos se inician...Y otras revelaciones interesantes.

¿Qué esperarías encontrar en los equipos que pertenecen a grupos terroristas? ¿Material super cifrado? ¿contraseñas especiales? La Agencia Central de Inteligencia (CIA) hizo públicos el pasado 1 de noviembre de 2017 materiales adicionales recuperados durante la redada del 2 de mayo de 2011 en el complejo de Bin Laden en Abbottabad, Pakistán. Ya hemos visto noticias sobre el tipo de material que alojaban (en concreto, pornografía, juegos...) pero nosotros nos centraremos en los aspectos de seguridad de los 360 GB comprimidos. Por ejemplo, contraseñas, proxies, infecciones, o algún software especial.

Horas después de hacer pública la información en bruto de los discos duros de al menos tres equipos encontrados allí, la CIA eliminó el contenido debido a "problemas técnicos". Ocho días después, volvieron a publicar la información, pero en esta ocasión todos los documentos Office se convirtieron a PDF y los archivos EXE fueron "desactivados" eliminando sus cabeceras por "razones de seguridad".

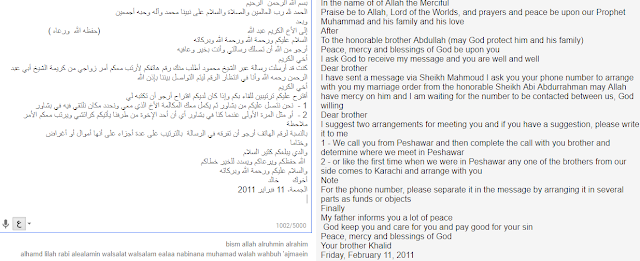

Analizando archivos de registro

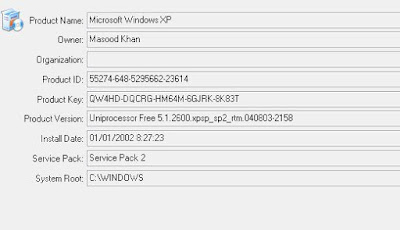

Además de los ficheros de memoria, nos encontramos con los archivos de registro. Pudimos analizar todo tipo de archivos de sistema, incluidos no solo los ficheros HIVE, sino también SAM y SYSTEM. Su análisis nos puede proporcionar las contraseñas para Windows, cuándo se usan para iniciar sesión o en servicios instalados, programas, licencias de Microsoft y mucho más. Lo que hicimos fue recuperar todos los archivos de registro e intentamos que volvieran a la vida. Estas son algunas de las conclusiones.

Todos los sistemas (ALNSER-81089E22, SHAED-PC y MASOOD-A4065887 (de Masood Khan)) usaron las mismas dos licencias "públicas" de Windows XP (QW4HD-DQCRG-HM64M-6GJRK-8K83T y RHKG3-8YW4W-4RHJG-83M4Y-7X9GW).

Como teníamos los archivos SAM, podíamos tratar de recuperar las contraseñas. Ya lo hicimos con los hiberfil.sys, pero por si acaso repetimos el ejercicio con otra perspectiva. Los archivos SAM, por defecto, están cifrados con SYSKEY... pero no hay problema aquí. Los archivos de registro necesarios para calcular el SYSKEY también los teníamos, pero mezclados. No sabíamos qué archivo SAM estaba en qué equipo o qué archivo SYSTEM vino con qué archivo SAM. Así que tuvimos que hacer un pequeño ataque de "fuerza bruta" mezclando todas las evidencias encontradas.

Algunas de las claves SYSKEY obtenidas que cifraban la SAM son 9e11eec3a1bdfa93caaa4691b08a372c, 09c6b06c839bb4bbda3d3d267f0316e4, d776321d44b86563039ae83db9becbea... Desciframos todos los archivos SAM encontrados con ellos... Pero tampoco se encontraron contraseñas, con lo que concluimos (de nuevo) que no protegían sus cuentas de usuario local.

Horas después de hacer pública la información en bruto de los discos duros de al menos tres equipos encontrados allí, la CIA eliminó el contenido debido a "problemas técnicos". Ocho días después, volvieron a publicar la información, pero en esta ocasión todos los documentos Office se convirtieron a PDF y los archivos EXE fueron "desactivados" eliminando sus cabeceras por "razones de seguridad".

Analizando archivos de registro

Además de los ficheros de memoria, nos encontramos con los archivos de registro. Pudimos analizar todo tipo de archivos de sistema, incluidos no solo los ficheros HIVE, sino también SAM y SYSTEM. Su análisis nos puede proporcionar las contraseñas para Windows, cuándo se usan para iniciar sesión o en servicios instalados, programas, licencias de Microsoft y mucho más. Lo que hicimos fue recuperar todos los archivos de registro e intentamos que volvieran a la vida. Estas son algunas de las conclusiones.

Todos los sistemas (ALNSER-81089E22, SHAED-PC y MASOOD-A4065887 (de Masood Khan)) usaron las mismas dos licencias "públicas" de Windows XP (QW4HD-DQCRG-HM64M-6GJRK-8K83T y RHKG3-8YW4W-4RHJG-83M4Y-7X9GW).

|

| Uno de los equipos vivo desde 2002 |

Como teníamos los archivos SAM, podíamos tratar de recuperar las contraseñas. Ya lo hicimos con los hiberfil.sys, pero por si acaso repetimos el ejercicio con otra perspectiva. Los archivos SAM, por defecto, están cifrados con SYSKEY... pero no hay problema aquí. Los archivos de registro necesarios para calcular el SYSKEY también los teníamos, pero mezclados. No sabíamos qué archivo SAM estaba en qué equipo o qué archivo SYSTEM vino con qué archivo SAM. Así que tuvimos que hacer un pequeño ataque de "fuerza bruta" mezclando todas las evidencias encontradas.

|

| Después de usar Bkhive, hemos utilizado Cain solo para verificarlo |

Algunas de las claves SYSKEY obtenidas que cifraban la SAM son 9e11eec3a1bdfa93caaa4691b08a372c, 09c6b06c839bb4bbda3d3d267f0316e4, d776321d44b86563039ae83db9becbea... Desciframos todos los archivos SAM encontrados con ellos... Pero tampoco se encontraron contraseñas, con lo que concluimos (de nuevo) que no protegían sus cuentas de usuario local.

Con algunos ficheros de registro (HIVEs) y SYSTEM, podemos saber qué programas se encontraban programados al arrancar el sistema (la localización típica del malware HKLM o HKCU y CurrentVersion\Run).

|

| Algunas muestras de los programas que arrancaban dos de los equipos |

Podemos ver dos ejemplos de dos equipos diferentes. Por supuesto, "Msn Messsenger" (con tres "s") no existe y regsvr.exe probablemente sea malware. SCVhost.exe no es svchost.exe y en winlogon (Userinit) solo debe aparecer el explorador (no regsvr.exe)... Todos al final son síntomas comunes de infección de malware, como ya constatamos en la entrada anterior.

Con esta información y mirando en los lugares adecuados, podemos conocer no solo sus contraseñas sino también sus hábitos. Incluso podemos llegar a saber cuándo generalmente inician sesión (principalmente durante la tarde) o los usuarios de los equipos, así como cuándo se realizó el último login en el equipo. Respondiendo a esto último, fue el 1 de mayo de madrugada... justo un día antes de la redada de la CIA fechada el 2.

Contraseñas y... contraseñas

Por otro lado, también buscamos algunas ubicaciones más probables donde encontrar contraseñas. Intentamos localizarlas, por ejemplo, en la base de datos de Firefox, llamada key3.db (más algunos otros archivos JavaScript y sqlite). Pero no tuvimos suerte.

|

| Base de datos de preferencia de Firefox... sin contraseñas |

También lo intentamos con las contraseñas de Outlook Express, puesto que están almacenadas en el registro. A pesar de que encontramos una contraseña, no era real y parecía haberse configurado al azar durante el momento de la instalación.

|

| La cuenta de Outlook Express de Masoud, que parece falsa |

Tampoco había signos de gestores de contraseñas en las unidades. De hecho, encontramos una contraseña escrita en un archivo .txt y sin contexto.

Y otras con algún contexto. Investigando un poco, conocemos que esta contraseña no es para ningún servicio, sino que representa algún tipo de código de activación de Office.

Contraseñas para comunicación entre terroristas

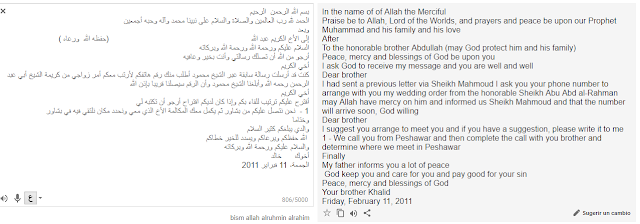

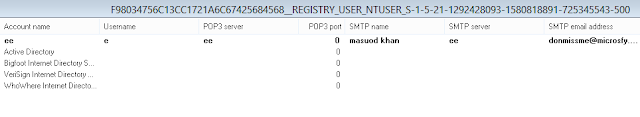

Pero, una de los objetivos más interesantes, suponía encontrar contraseñas usadas para las comunicaciones entre terroristas. Gracias a Metashield Protector, encontramos una dirección de correo electrónico fidaa22@yahoo.com insertada en un documento Word. Pero el contexto del archivo era mucho más interesante que el propio archivo o el correo electrónico en sí.

|

| En estas carta se envían las instrucciones para una comunicación "segura" |

En esta carta, el remitente recomienda que, debido a que Internet es tan inseguro, su comunicación debe ser comprimida con contraseñas en los archivos enviados entre ellos. La contraseña significa en inglés algo similar a: "No tengo objeción a lo que di, y él es de mente abierta".

La carta es para Mukhtar Abi Al-Zubayr, el líder del grupo militante somalí Harakat al-Shabab al-Mujahidin, que se fusionó con al-Qaeida después de la muerte de Bin Laden. La carta alerta al receptor sobre la extensión de los archivos cifrados que se intercambien, y recomienda cambiar de ZIP a alguna extensión de archivo multimedia, como MP3 o similar.

Metadatos

Gracias a algunos metadatos, pudimos encontrar uno de los últimos documentos escritos desde esos equipos. La fecha se establece en el "futuro" de enero de 2012 (o incluso más adelante) para algunos de los documentos encontrados. Suponemos que la fecha de algunos equipos se encontraba configurada incorrectamente.

|

| Metashield Forensics mostrando el ciclo de vida de algunos documentos |

Esta carta en particular fue escrita un domingo e impresa un jueves. Pero antes de eso, fue editada de alguna manera.

|

| Primera versión de la carta de arriba. Última versión a continuación |

"Le había enviado una carta anterior a través del jeque Mahmoud. Le pido su número de teléfono para organizar con usted mi boda solicitada por parte del honorable jeque Abu Abd al-Rahman...". Un tiempo después añade a la carta una recomendación de seguridad sobre cómo transmitir la información: "Para el número de teléfono [con el que nos pondremos en contacto], sepárelo en el mensaje organizándolo en varias partes como fondos u objetos".

Leían libros de hacking

A pesar del malware, el warez y la falta de medidas de seguridad encontradas, guardaban en su disco duro un libro de hacking.

|

| Uno de los libros de hacking encontrado en uno de los ordenadores de Bin Laden |

Este libro, creado por el conocido "Terrorista 007 ", estaba en algún lugar de los discos duros. Es una guía básica bastante simple sobre seguridad ofensiva, creada probablemente en 2006, con trucos tradicionales y hacks "habituales".

_______________________________________________________________________________________

Tomado de:

Se Respetan Derechos de Autor